2026 wird kein Jahr, in dem mehr Security-Tools automatisch mehr Sicherheit bringen. Nicht mehr einzelne Produkte, sondern kundenzentrierte Lösungen machen den Unterschied. Anbieter können dann punkten, wenn sie sich als echte Dienstleister mit echten Mehrwerten verstehen.

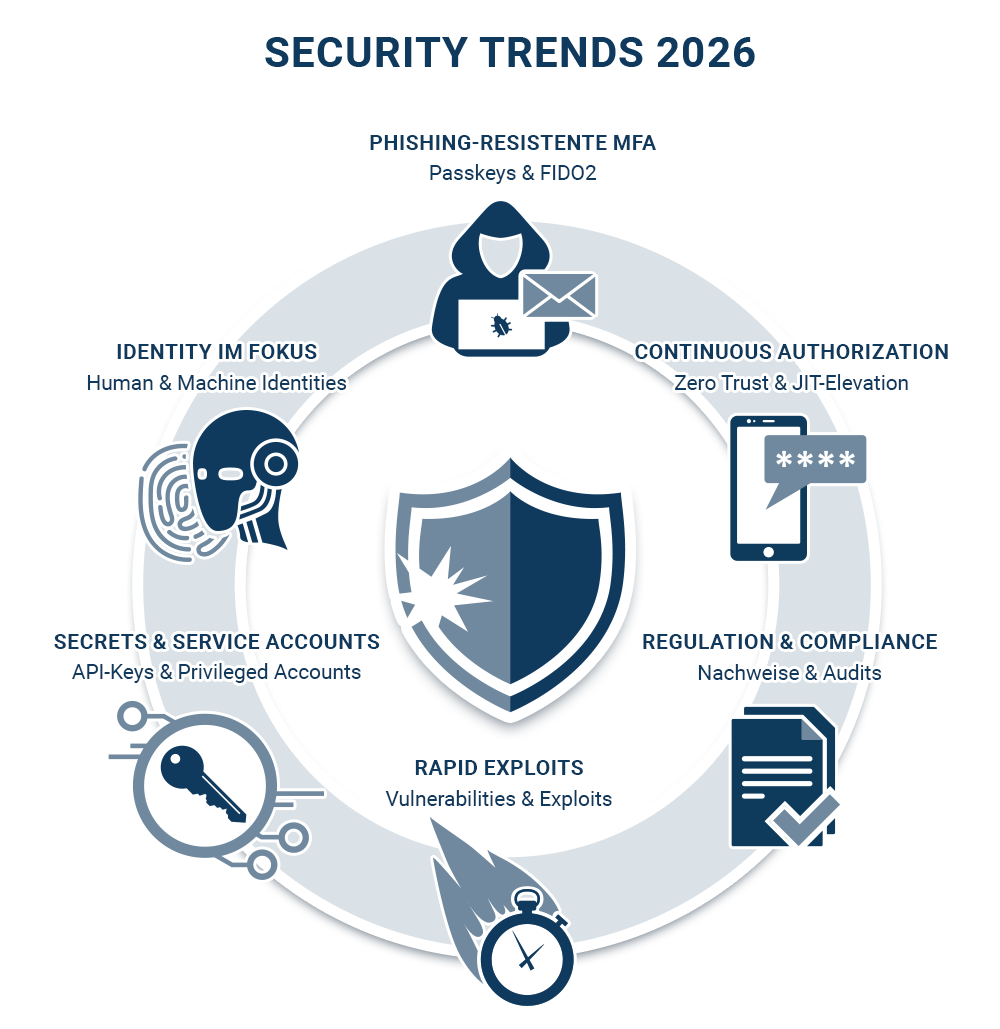

Identität ersetzt endgültig das Netzwerk als primäre Angriffsfläche. Angreifer müssen nicht mehr einbrechen – sie loggen sich einfach ein. Gleichzeitig beschleunigen KI-gestützte Angriffe, rasant ausgenutzte Schwachstellen und eine komplexe EU-Regulatorik (NIS2, DORA etc.) den Druck auf CISOs, IT- und Compliance-Verantwortliche. Der gemeinsame Nenner: Das Identity & Access Management (IAM) wird zum zentralen Steuerhebel für Risikoreduktion, Nachweisfähigkeit und Resilienz.

Identität wird zur wichtigsten Angriffsfläche

Die stärksten Signale aus Incident-Response- und Threat-Reports bleiben konstant: gestohlene oder erratene Credentials, Phishing/Pretexting und Identitätsmissbrauch sind weiterhin unter den häufigsten Einstiegspfaden in Sicherheitsvorfälle. Der Verizon Data Breach Investigations Report 2025 nennt kompromittierte Zugangsdaten, ausgenutzte Schwachstellen und Phishing als zentrale Muster.

Neu 2026 ist vor allem die Breite der Identitäten:

- Maschinen- und Workload-Identitäten

(Cloud-Workloads, Container, Service Principals) - API- und Token-Identitäten

(Long-lived Tokens, Session Tokens) - Privilegierte Identitäten

(Admin, Break-Glass, Drittanbieter) - AI Identities / agentische Zugriffe: autonome Systeme und Agents, die scheinbar legitim auf Daten und Systeme zugreifen

Dass der Markt hier stark investiert, zeigt u. a. die noch frische Ankündigung, dass ein Unternehmen wie CrowdStrike eine Identity-Security-Firma übernimmt, um eine Continuous Identity und Echtzeit-Entscheidungen für menschliche, Maschinen- und AI-Identitäten zu stärken.

Was das für Entscheider bedeutet: IAM ist nicht mehr nur IT-Betrieb, sondern Kern der Cyber Defense. Wer Identitäten, Rechte, Tokens und Sessions nicht beherrscht, verliert.

Phishing-resistente MFA & Passkeys: 2026 wird das Jahr der konsequenten Umstellung

MFA ist nicht gleich MFA. Angriffe wie MFA-Fatigue, Token-Diebstahl oder Session-Hijacking haben gezeigt, dass klassische Faktoren nicht immer ausreichen. Die Entwicklung geht hin zu:

- Phishing-resistenter MFA (z. B. FIDO2/WebAuthn)

- Passkeys als benutzerfreundliche Standards für eine starke Authentisierung

- Conditional Access auf Basis von Risiko/Device/Posture/Geografie

Microsoft betont in seinem Digital Defense Report die Wirksamkeit stärkerer, mehrschichtiger Identitätsschutzmaßnahmen gegen massenhafte Passwortangriffe.

Wo also liegt der Praxisfokus für 2026?

- Passkeys/Phishing-resistente MFA zuerst für Admins,

Remote Access, E-Mail/Collab - Danach schrittweise für Standard-User – mit guter Adoption-Strategie

(Support, Rollout, Recovery)

Continuous Authorization statt Login = Vertrauen

Das klassische Modell (einmal einloggen, dann ist alles gut) passt nicht mehr zu Cloud, APIs und AI Agents. Der Trend geht zu einer laufenden Autorisierung:

- Just-in-Time (JIT) Privileges: Rechte nur dann und so lange wie nötig

- Just-Enough-Access (JEA): minimaler Berechtigungsumfang

- Session Monitoring & Step-up Auth bei Risikoänderung

- Identity Threat Detection & Response (ITDR): Erkennen und Stoppen von Identitätsangriffen entlang der gesamten Kette (IdP, MFA, Token, Directory)

Hier nun treffen Security und IAM operativ zusammen: IAM liefert die Policy, Security die Telemetrie – gemeinsam entsteht so Realtime Control.

Vulnerability-Exploitation wird schneller

Die Zeit zwischen Disclosure und Exploit schrumpft. Warum das IAM-relevant ist: Patchen bleibt Pflicht, aber IAM entscheidet, ob ein erfolgreicher Exploit zur Katastrophe oder nur zu einem isolierten Incident wird.

Non-Human Identities & Secrets: Der Blind Spot in vielen Organisationen

Ein besonders teurer Trend 2026: kompromittierte Service Accounts, API-Keys, Certificates und Secrets. Gründe dafür sind lange Gültigkeiten, fehlendes Ownership, zu breite Berechtigungen sowie eine mangelnde Rotation/Discovery.

Mandiant beschreibt Cloud-Kompromittierungen u. a. durch Identitäts- und Policy-Lücken sowie Fehlkonfigurationen, die über klassische Perimeter hinausgehen.

Was CISOs und IT-Leiter daher jetzt priorisieren sollten:

- Inventarisierung aller Non-Human-Identitäten (inklusive Shadow-Workloads)

- Secrets Management & Rotation (automatisiert)

- Least-Privilege-Review für Service Principals / Workloads

- Monitoring von Token-Missbrauch, ungewöhnlichen Grants, Consent-Attacken

Nur wenige wissen, wie viele Non-Human Identities (NHIs) unkontrolliert in ihrem System schlummern? Mit der OEDIV NHI-Inventarisierung erhalten Sie in nur 6 Tagen eine Bestandsaufnahme aller Zertifikate und SSH-Keys, eine klare Risikobewertung nach aktuellen Sicherheitsstandards und konkrete Handlungsempfehlungen für Compliance und Automatisierung. Der Mehrwert: 100 % Transparenz, weniger Risiko und ein präziser Fahrplan für eine wirkungsvolle Governance.

Compliance 2026: Nachweisfähigkeit ist genauso wichtig wie die Schutzwirkung

Mit NIS2 steigen die Anforderungen an Cybersecurity Risk Management Measures. Für den Finanzsektor und IKT-Dienstleister in dessen Lieferkette kommt parallel DORA mit einem klaren Fokus auf Resilienz, Tests und Drittparteiensteuerung.

Wichtig für Compliance-Verantwortliche: IAM wird damit zum Audit-Backbone, weil es Nachweise erzeugt wie:

- Wer hatte wann Zugriff? (Berechtigungen, Gruppen, Rollen)

- Wurden privilegierte Aktionen kontrolliert? (PAM, Session Logging)

- Sind Policies wirksam umgesetzt? (Conditional Access, MFA Coverage)

- Ist die Joiner/Mover/Leaver-Procedure sauber? (IGA, Rezertifizierungen)

KI im SOC – und KI beim Angreifer: Agentic Security braucht Guardrails

Security-Teams planen 2026 mehr AI und Automation im Betrieb. Aber: Je mehr autonome Systeme handeln, desto mehr gilt: jede Automatisierung braucht eine wirksame Identity Governance (wer/was darf was, mit welchem Scope, wie wird es entzogen, wie wird es überwacht).

Konkrete IAM-Guardrails für AI/Agents:

- Eigene, strikt begrenzte Identitäten pro Agent/Use-Case

- JIT Tokens, kurze TTLs, keine langlebigen Secrets

- Approval-Workflows für High-Risk-Actions

- Vollständige Protokollierung und Anomalie-Erkennung

Unser Fazit

Die Security-Trends 2026 verdichten sich auf eine Botschaft: Wer Identitäten, Rechte und Sessions kontrolliert, kontrolliert das Risiko. IAM dient dabei nicht nur der Authentisierung, sondern ist auch ein Betriebsmodell aus Governance (IGA), Privilegienkontrolle (PAM), kontinuierlicher Autorisierung, Non-Human-Identity-Schutz und messbarer Nachweisfähigkeit für NIS2 und DORA.

Wenn Sie also 2026 weniger Risiko bei mehr Komplexität erreichen wollen, lohnt sich ein pragmatischer Einstieg über:

- IAM-Reifegrad- und Risk-Assessment (inklusive Non-Human Identities)

- Roadmap zu Passkeys/Phishing-resistenter MFA

- PAM-/IGA-Programm mit messbaren Controls und Audit-Evidenzen

- ITDR-Use-Cases, die Identitätsangriffe früh stoppen

Vor allem lohnt es sich dabei, auf einen branchenerfahrenen Cybersecurity-Partner zu setzen, der sich als ein echter Dienstleister versteht und praxiserprobte Lösungen in den Mittelpunkt stellt. Gemeinsam kann so digitale Sicherheit in einen echten Wettbewerbsvorteil verwandelt werden – durch skalierbare Zero-Trust-Modelle, klare Identitäten und eine gelebte Sicherheitskultur.

Contact:

Waldemar Ahrend-Reimche

CEO,

OEDIV SecuSys GmbH, Rostock

Patrick Piotrowski

Senior Business Consultant IAM

and Sales Representative,

OEDIV SecuSys GmbH, Rostock