KI im Identity & Access Management: Schlüssel zu Sicherheit, Skalierbarkeit und resilienten Geschäftsprozessen

Unternehmen stehen heute vor der Herausforderung, immer komplexere IT-Landschaften, hybride Arbeitsmodelle und eine wachsende Zahl von sowohl menschlichen als auch nicht-menschlichen Identitäten sicher zu verwalten. Klassische regelbasierte IAM-Systeme stoßen dabei zunehmend an ihre Grenzen. KI kann hier den Unterschied machen. Sie wird immer mehr zu einem strategischen Wettbewerbsfaktor und legt den Grundstein für skalierbare Sicherheit, resiliente Prozesse und nachhaltigen Geschäftserfolg.

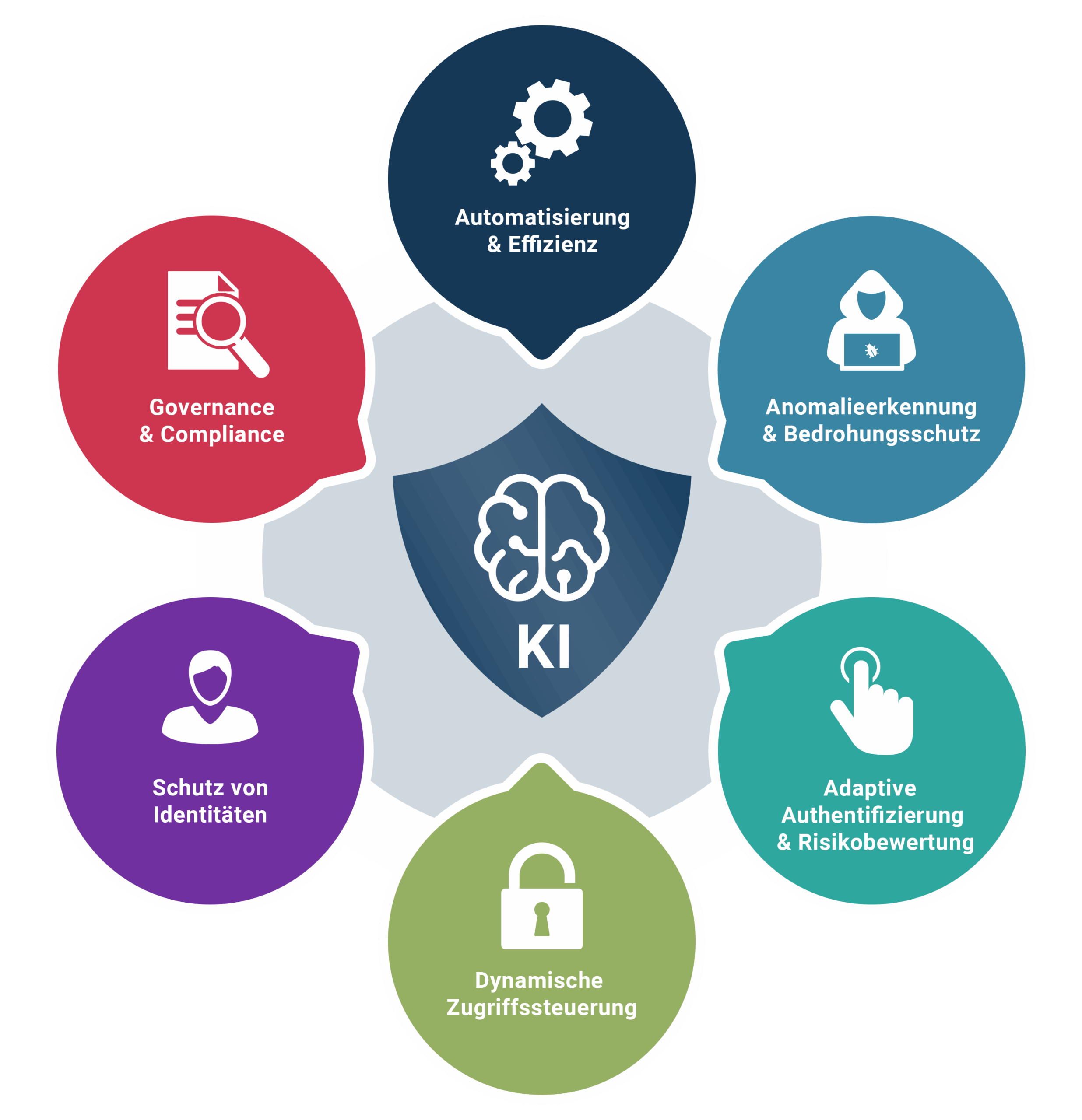

Mehrwerte und Einsatzbereiche der KI-Integration

KI hat sich längst von einem Nice-to-have zu einem unverzichtbaren Business Enabler und Fundament moderner Sicherheitsarchitekturen entwickelt.

Die Vorteile einer erfolgreichen KI-Integration sind dabei offensichtlich:

Kostenreduktion durch die Automatisierung von Routineaufgaben

Provisioning, De-Provisioning und Passwortmanagement gehören zu den zeitintensivsten Prozessen im IAM. KI-gestützte Systeme übernehmen diese meist repetitiven Aufgaben automatisiert, reduzieren damit manuelle Aufwände und sorgen so für Geschwindigkeit, Genauigkeit und geringere Fehlerquoten. Dadurch können IT-Teams entlastet und Ressourcen für strategische Aufgaben freigesetzt werden.

Intelligente Anomalieerkennung

Längst reichen heute statische Regeln nicht mehr aus, um verdächtige Aktivitäten rechtzeitig zu erkennen. Machine-Learning-Algorithmen erkennen frühzeitig ungewöhnliche Login-Zeiten, riskante Zugriffe oder Musterabweichungen im Nutzerverhalten. Dieses proaktive Identifizieren ist ein entscheidender Faktor, um Insider-Threats und externe Angriffe frühzeitig abzuwehren.

Adaptive Authentifizierung

Anstelle einer „one-size-fits-all“-Authentifizierung setzt KI auf dynamische Risikobewertungen. Kontextinformationen wie Standort oder Gerät bzw. die Sensibilität des angefragten Zugriffs fließen in Echtzeit in diese Entscheidungen ein. Damit ermöglichen dynamische Risikobewertungen risikobasierte Multi-Faktor-Authentifizierungen (MFA) und Just-in-Time-Zugriffsrechte – ohne die Benutzerfreundlichkeit bei unkritischen Zugriffen zu beeinträchtigen.

Risikobasierte Zugriffskontrolle

KI ersetzt starre Berechtigungsregeln durch kontinuierliche kontextbezogene Analysen. So lassen sich Zero-Trust-Modelle effizient operationalisieren, da Zugriffe nicht pauschal, sondern situativ und adaptiv gewährt werden.

Governance für KI-Agenten (nicht-menschliche Identitäten / NHI)

Neben menschlichen Nutzern treten zunehmend auch Maschinen, Bots und Anwendungen als eigenständige Identitäten auf. Diese NHI erfordern ein transparentes, KI-gestütztes Berechtigungsmodell. Nur so lässt sich das Least-Privilege-Prinzip durchsetzen und die Nachvollziehbarkeit von Entscheidungen gewährleisten.

Sicher, skalierbar und effizient:

Die Zukunft des IAM ist KI-gesteuert

KI ist ein wahrer Game Changer für Sicherheit und Compliance. Sie wird nicht mehr nur zur Unterstützung, sondern zunehmend als ein zentraler Treiber im IAM eingesetzt:

- Operationalisierung von Zero Trust und Least Privilege: KI macht diese Konzepte praktikabel, indem Entscheidungen kontextbasiert und in Echtzeit getroffen werden.

- Agentic KI wird zum Standard: KI-Agenten unterstützen nicht mehr nur Entscheidungen, sondern treffen diese zunehmend eigenständig. Sie agieren also immer mehr autonom und entlasten damit die Security-Teams.

- Dezentrale Identitäten (DID) und Zero-Knowledge-Proofs: Diese Technologien, kombiniert mit KI, könnten die Grundlage für transparente, sichere und skalierbare IAM-Architekturen bilden.

- IAM für NHI: KI wird essenziell, um Maschinen, Bots und Applikationen sicher in die Identitätsverwaltung einzubinden – von IoT-Geräten bis hin zu komplexen Applikationen.

Wer IAM ohne KI-gestützte Prozesse und Governance-Mechanismen denkt, riskiert steigende Kosten, höhere Sicherheitslücken und zunehmende Regulierungsrisiken.

KI ist für IAM-Systeme ein unverzichtbarer Schlüsselfaktor, um Sicherheit, Effizienz und Skalierbarkeit gleichermaßen zu gewährleisten – für menschliche wie nicht-menschliche Identitäten.

Exklusive Veranstaltung: Cybersecurity für Stadtwerke

Mehr zu diesem Zukunftsthema erfahren Sie am 26. November 2025 auf einer gemeinsamen Veranstaltung mit dem Cyber-Sicherheitsrat Deutschland e.V. und dem energie.blog als Medienpartner.

Melden Sie sich schon heute hier

info@secusys.de für das Save-the-Date, die ausführliche Agenda und weitere Informationen an.

Am „Security Infrastructure Summit“ teilnehmen.

Wir freuen uns auf den Austausch!

Kontakt:

Waldemar Reimche

Geschäftsführer,

OEDIV SecuSys GmbH, Rostock

Patrick Piotrowski

Senior Business Consultant IAM

und Sales Representative,

OEDIV SecuSys GmbH, Rostock