Warum Non-Human Identities jetzt im Zentrum der Cybersecurity stehen

Die digitale Transformation beschleunigt sich rasant – und mit ihr wächst eine neue Herausforderung: Non-Human Identities (NHI). Gemeint sind Identitäten von Maschinen, Anwendungen, Bots, APIs oder IoT-Geräten, die längst in Unternehmen die menschlichen Identitäten zahlenmäßig um ein Vielfaches übertreffen.

Laut aktuellen Analysen von TechRadar und ITPro verfügen viele Organisationen jedoch über keine klare Governance, geschweige denn über eine durchdachte Strategie für den Umgang mit diesen digitalen Identitäten. Während klassische Identity Security jahrzehntelang auf Mitarbeiter, Kunden und Partner fokussiert war, zeigt sich heute ein gefährliches Ungleichgewicht: Maschinenidentitäten übersteigen menschliche Identitäten in Unternehmen oft um das 100-fache – und dennoch bleibt ihre Absicherung meist rudimentär.

Inventarisierung von Non-Human Identities – Ihr Weg zu mehr Sicherheit und Compliance

Erhalten Sie exklusiven Zugang zu unserem kompakten Whitepaper. Entdecken Sie, wie Sie in nur sechs Tagen vollständige Transparenz über Maschinenidentitäten wie Zertifikate, SSH-Keys und Service-Accounts schaffen – und damit die Grundlage für Compliance, Automatisierung und nachhaltigen Schutz legen.

Formular ausfüllen und exklusiven Zugang zum Whitepaper erhalten!

Die Risiken: Vom dynamischen Lebenszyklus bis zur Shadow AI

Laut ITPro (August 2025) sind die größten Schwachstellen im Management

von Non-Human Identities:

- Fehlende Verantwortlichkeit:

Oft ist unklar, wer für die Sicherheit einer maschinellen Identität zuständig ist. - Dynamische Lebenszyklen:

Bots, Container oder Cloud-Instanzen entstehen und verschwinden in Sekunden – ohne durchgängiges Identity Management. - Granulare Authentifizierung:

NHIs benötigen flexible und gleichzeitig präzise Authentifizierungsmethoden. - Mangelnde Nachvollziehbarkeit:

Fehlende Transparenz verhindert, dass Organisationen kritische Zugriffe im Ernstfall rekonstruieren können.

Ein besonderes Risiko stellt laut TechRadar die sogenannte Shadow AI dar:

KI-Systeme und -Agenten, die ohne Freigabe im Unternehmen eingesetzt werden und auf sensible Daten zugreifen. Sie verschärfen die Bedrohungslage, weil sie außerhalb etablierter Identity Governance agieren.

Non-Human Identities sind die neue Angriffsfläche

In einer Welt, in der KI-Systeme, Bots und automatisierte Prozesse zentrale Rollen übernehmen, ist Non-Human Identity Security nicht länger optional. Unternehmen, die heute nicht handeln, riskieren massive Sicherheitslücken, Compliance-Verstöße und Reputationsschäden.

Die Botschaft ist klar: Nur wer Non-Human Identities proaktiv managt, kann seine digitale Zukunft sicher gestalten.

Non-Human Identity vs. Machine Identity – ein entscheidender Unterschied

Viele Unternehmen setzen die Begriffe gleich, doch es gibt Unterschiede:

- Non-Human Identity umfasst sämtliche nicht-menschlichen digitalen Akteure – von Anwendungen über Bots bis hin zu IoT-Geräten.

- Machine Identity ist ein Teilbereich und bezieht sich speziell auf digitale Zertifikate, Schlüssel und Tokens, die Maschinen-zu-Maschinen-Kommunikation absichern.

Nur wer diese Differenzierung versteht, kann seine Identity-Security-Strategie präzise aufbauen.

Warum Non-Human Identity Management für Stadtwerke unverzichtbar ist

Die digitale Energie- und Wärmewende bedeutet weit mehr als nur den Ausbau einer leistungsfähigen

Mess- und Netzinfrastruktur. Zukunftsfähige Lösungen müssen sicherstellen, dass Sektorenkopplung,

vollautomatisierte Systemdienstleistungen, dezentrale Erzeugungsanlagen und Marktteilnehmer nahtlos miteinander

interagieren – und dies unter Einhaltung höchster Anforderungen an Datenschutz und IT-Sicherheit.

Ein entscheidender Baustein hierfür sind digitale Vertrauensketten. Die Deutsche Energie-Agentur (dena) identifizierte in ihrem Pilotprojekt Blockchain Machine Identity Ledger das Fehlen effektiver digitaler Identitäten – sowohl für Menschen als auch für Non-Human Identities (NHIs) – als „eines der größten Digitalisierungshemmnisse im Energiesystem“. Damit ist klar: Ohne eine gezielte Identity-Governance wird die digitale Transformation im Energiesektor ausgebremst.

Non-Human Identity Management als Schlüssel für Sicherheit

In modernen IT-Architekturen benötigen nicht nur Mitarbeitende, sondern auch unzählige nicht-menschliche Entitäten einen sicheren Zugang zu Ressourcen. Dazu gehören:

- IoT-Geräte im Smart Metering und in der Netzleittechnik

- APIs, Microservices und Anwendungen

- Zertifikate und Secrets in hybriden Cloud-Umgebungen

Gerade Stadtwerke und kommunale Versorgungsunternehmen stehen hier im Fokus: Ihre Rolle in der Energie- und Wärmewende macht sie zu kritischen Infrastrukturen (KRITIS), die regulatorischen Vorgaben, steigender Cyberbedrohung und zunehmender Digitalisierung der Netze gerecht werden müssen.

Ohne ein strukturiertes Non-Human Identity Management (NHIM) drohen massive Risiken:

- Schattenidentitäten durch veraltete oder unbekannte Accounts und Schlüssel – ein beliebter Angriffsvektor

- Zertifikatschaos durch fehlende Transparenz und fehlende Automatisierung bei Erneuerungen

- Unsichere Secrets-Verwaltung, die Supply-Chain-Angriffe erleichtert

- Überprivilegierte Service-Accounts, die gegen das Least-Privilege-Prinzip verstoßen

- Fehlende Verantwortlichkeiten ohne klare Ownership-Regeln – ein Compliance-Risiko

Non-Human Identity Management: Vorgehensmodell und Best Practices

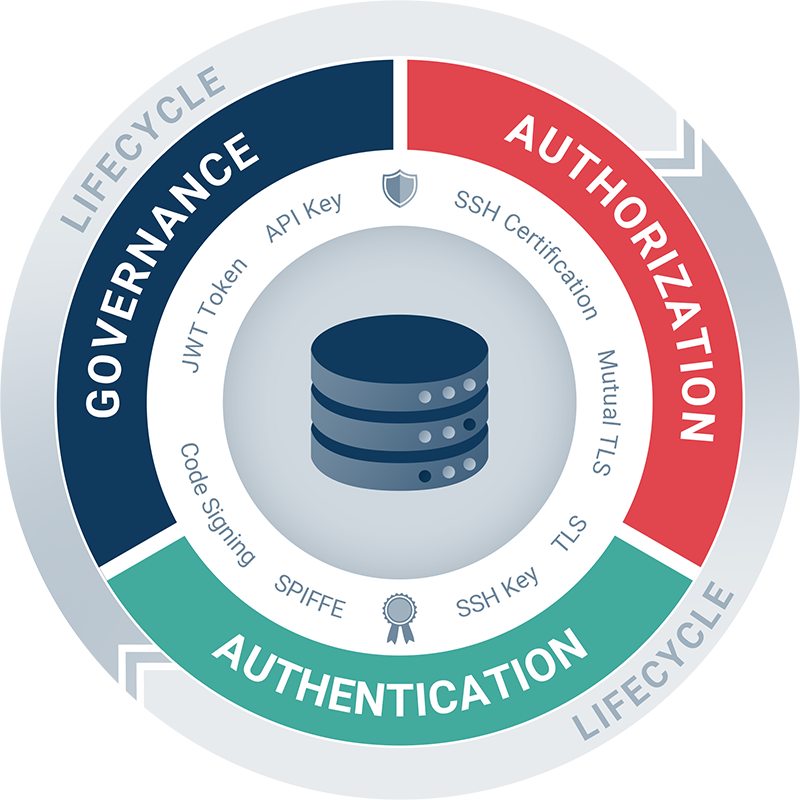

Während klassisches Identitätsmanagement auf Benutzerkonten fokussiert, adressiert NHIM die Sicherheit, Authentifizierung und Nachvollziehbarkeit nicht-menschlicher Identitäten. Ziel ist es, digitale Zertifikate und Secrets systematisch zu verwalten, Risiken zu reduzieren und Compliance-Anforderungen zu erfüllen.

Best Practices für Stadtwerke und Energieversorger:

- Identitätsinventar aufbauen: systematische Erfassung aller Non-Human Identities inkl. Besitzer, Gültigkeit, Einsatzbereich

- Automatisierte Abläufe etablieren: z. B. Rotation von Schlüsseln, Token-Erneuerungen oder Zertifikatsbereitstellung

- Lifecycle-Management implementieren: definierte Lebenszyklen für jede Non-Human Identity

- Governance-Modelle definieren: klare Rollen, Verantwortlichkeiten und Ownership-Regeln

- Zugriff minimieren: Umsetzung des Least-Privilege-Prinzips

- Monitoring & Auditing aktivieren: durchgehende Protokollierung, Anomalie-Erkennung und schnelle Reaktion bei Missbrauch

Für Stadtwerke mit hybrider IT-Landschaft empfiehlt sich ein plattformübergreifender Ansatz, der sowohl On-Premises-Systeme als auch Cloud-Umgebungen integriert. Anbieter wie die OEDIV SecuSys GmbH entwickeln hier gemeinsam mit Energieversorgern maßgeschneiderte Governance- und Sicherheitsmodelle.

Exklusive Veranstaltung: Cybersecurity für Stadtwerke

Mehr zu diesem Zukunftsthema erfahren Sie am 26. November 2025 auf einer gemeinsamen Veranstaltung mit dem Cyber-Sicherheitsrat Deutschland e.V. und dem energie.blog als Medienpartner.

Melden Sie sich schon heute hier

info@secusys.de für das Save-the-Date, die ausführliche Agenda und weitere Informationen an.

Am „Security Infrastructure Summit“ teilnehmen.

Wir freuen uns auf den Austausch!

Kontakt:

Waldemar Reimche

Geschäftsführer,

OEDIV SecuSys GmbH, Rostock

Patrick Piotrowski

Senior Business Consultant IAM

und Sales Representative,

OEDIV SecuSys GmbH, Rostock