Die Cloud ist längst zum Rückgrat moderner IT-Landschaften geworden. Unternehmen setzen zunehmend auf hybride und Multi-Cloud-Strategien, um Flexibilität, Skalierbarkeit und Kosteneffizienz zu sichern. Doch je umfangreicher die Cloud-Landschaft wird, desto komplexer gestaltet sich die Verwaltung von Identitäten und Berechtigungen. Genau hier setzt das Cloud Infrastructure Entitlement Management (CIEM) an – ein Vorgehensmodell, das für den Schutz sensibler Ressourcen und die Einhaltung regulatorischer Anforderungen entscheidend geworden ist.

Die Herausforderung: Sichtbarkeit und Kontrolle im Berechtigungsdschungel

In klassischen On-Premises-Umgebungen konnten Berechtigungen zentral über Active Directory oder ähnliche Systeme verwaltet werden. In der Cloud sieht das anders aus: Jedes System – ob AWS, Microsoft Azure, Google Cloud oder eine SaaS-Plattform – bringt eigene Rollenmodelle, Policies und APIs mit.

Das Ergebnis: Eine fragmentierte Berechtigungslandschaft mit Tausenden Identitäten, oft überprovisioniert und kaum transparent.

Viele Unternehmen wissen heute nicht mehr genau, wer tatsächlich Zugriff auf welche Ressourcen hat, ob diese Rechte noch notwendig sind und ob sie überhaupt den Compliance-Vorgaben entsprechen. Die Folge: wachsende Angriffsflächen, unnötige Privilegien und ein reales Risiko für Datenabflüsse oder Verstöße gegen die DSGVO, ISO 27001 oder branchenspezifische Standards.

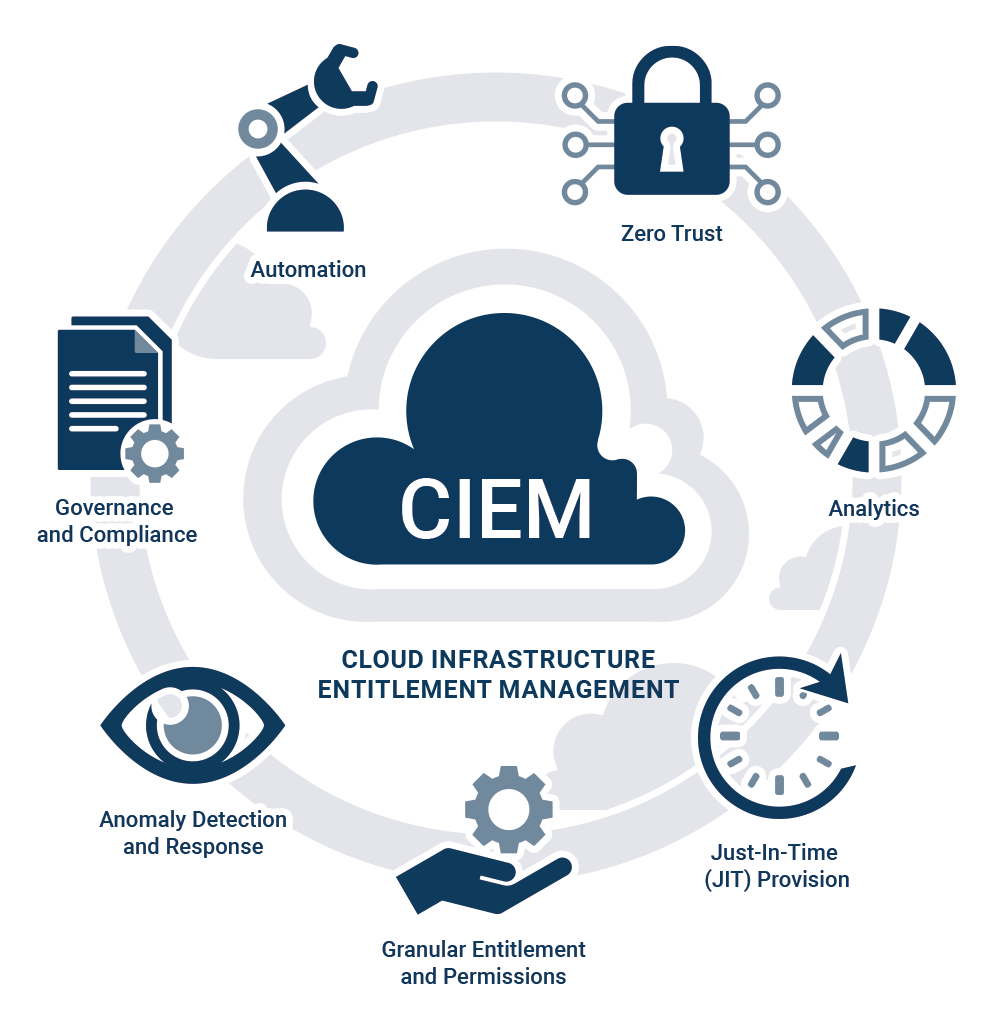

CIEM: Transparenz, Analyse und Automatisierung in der Cloud

Die Lösung ist ein nachhaltiges Cloud Infrastructure Entitlement Management (CIEM). Es stellt Sichtbarkeit, Kontrolle und Governance in der Cloud-Zugriffsverwaltung wieder her.

Ein CIEM-System aggregiert die Berechtigungsinformationen aus allen Cloud-Plattformen und wertet sie zentral aus. Es erkennt Risikopotenziale, z. B.:

- Überprovisionierte Accounts („Excessive Permissions“)

- Ungenutzte oder verwaiste Identitäten

- Schattenadministratoren und Fehlkonfigurationen

- Verstöße gegen Least-Privilege-Prinzipien

Auf Basis dieser Analyse können Unternehmen Richtlinien automatisiert durchsetzen, Berechtigungen optimieren und Compliance-Berichte auf Knopfdruck erzeugen. Damit wird CIEM zu einem unverzichtbaren Werkzeug für Security-, Audit- und Compliance-Teams.

Integration mit bestehenden IAM- und IGA-Systemen

Viele Organisationen verfügen bereits über etablierte Identity & Access Management (IAM)- oder Identity Governance & Administration (IGA)-Lösungen. Doch diese stoßen bei der Cloud an ihre Grenzen – etwa wenn dynamische Container- oder DevOps-Umgebungen ins Spiel kommen.

Hier liegt der große Mehrwert moderner CIEM-Plattformen: Sie integrieren sich nahtlos in vorhandene IAM- und IGA-Strukturen und erweitern sie um die Cloud-spezifische Perspektive.

In der Praxis kann das dann wie folgt aussehen:

Ein Unternehmen verwaltet mit einer IGA-Lösung bereits alle Benutzerkonten, Genehmigungs-Workflows und Rezertifizierungen. Durch die Anbindung eines CIEM-Moduls werden zusätzlich Cloud-spezifische Berechtigungen – etwa aus Azure AD oder AWS IAM – kontinuierlich analysiert.

Das Ergebnis:

- Zentrale Übersicht über alle Entitlements – On Premise und Cloud

- Automatisierte Bereinigung nicht konformer Rechte

- Durchgängige Compliance-Berichterstattung

- Reduzierte Audit-Aufwände und Sicherheitsrisiken

Damit wird aus einem klassisch administrativen IAM-Prozess ein ganzheitlicher Identity Security Lifecycle, der bis in die Cloud hineinwirkt.

Best Practices aus der Wirtschaft zeigen, wie die Einführung eines leistungsstarken CIEM-Systems auf Knopfdruck Transparenz und Compliance bringt. So hatte ein deutsches Industrieunternehmen mit mehr als 10.000 Mitarbeitenden zuvor mehrere Cloud-Plattformen für Entwicklung, Produktion und Vertrieb genutzt. Die Zugriffsverwaltung war dezentral organisiert; Berechtigungen wuchsen unkontrolliert.

Durch die Einführung eines CIEM-Systems in Kombination mit dem bestehenden IGA-System gibt es erstmals eine vollständige Übersicht über alle Cloud-Accounts und deren Rechte. Innerhalb weniger Wochen konnten über 30 % überflüssiger Berechtigungen identifiziert und automatisiert entzogen werden – ohne operative Einschränkungen. Zudem werden Audit-Reports für ISO 27001 und interne Prüfungen jetzt erheblich beschleunigt: Was früher Tage dauerte, ist nun in Minuten verfügbar.

Fazit: CIEM als logische Erweiterung moderner Identitätssicherheit

CIEM ist kein Ersatz, sondern eine notwendige Erweiterung bestehender Identity-Strategien. Es vereint nicht nur Transparenz, Automatisierung und Compliance in einer zunehmend heterogenen IT-Welt, sondern ermöglicht es auch Unternehmen, die Kontrolle über ihre Cloud-Berechtigungen zurückzugewinnen. CIEM ist der nächste logische Schritt hin zu einer zukunftsfähigen, revisionssicheren und ganzheitlichen Identity Security.

Kontakt:

Waldemar Ahrend-Reimche

Geschäftsführer,

OEDIV SecuSys GmbH, Rostock

Patrick Piotrowski

Senior Business Consultant IAM

und Sales Representative,

OEDIV SecuSys GmbH, Rostock

Gemeinsam mit ihrem leistungsstarken Partnernetzwerk bietet die OEDIV SecuSys GmbH agile Lösungen für die digitale Transformation.