Identity Governance wird zum sicherheitskritischen Fundament

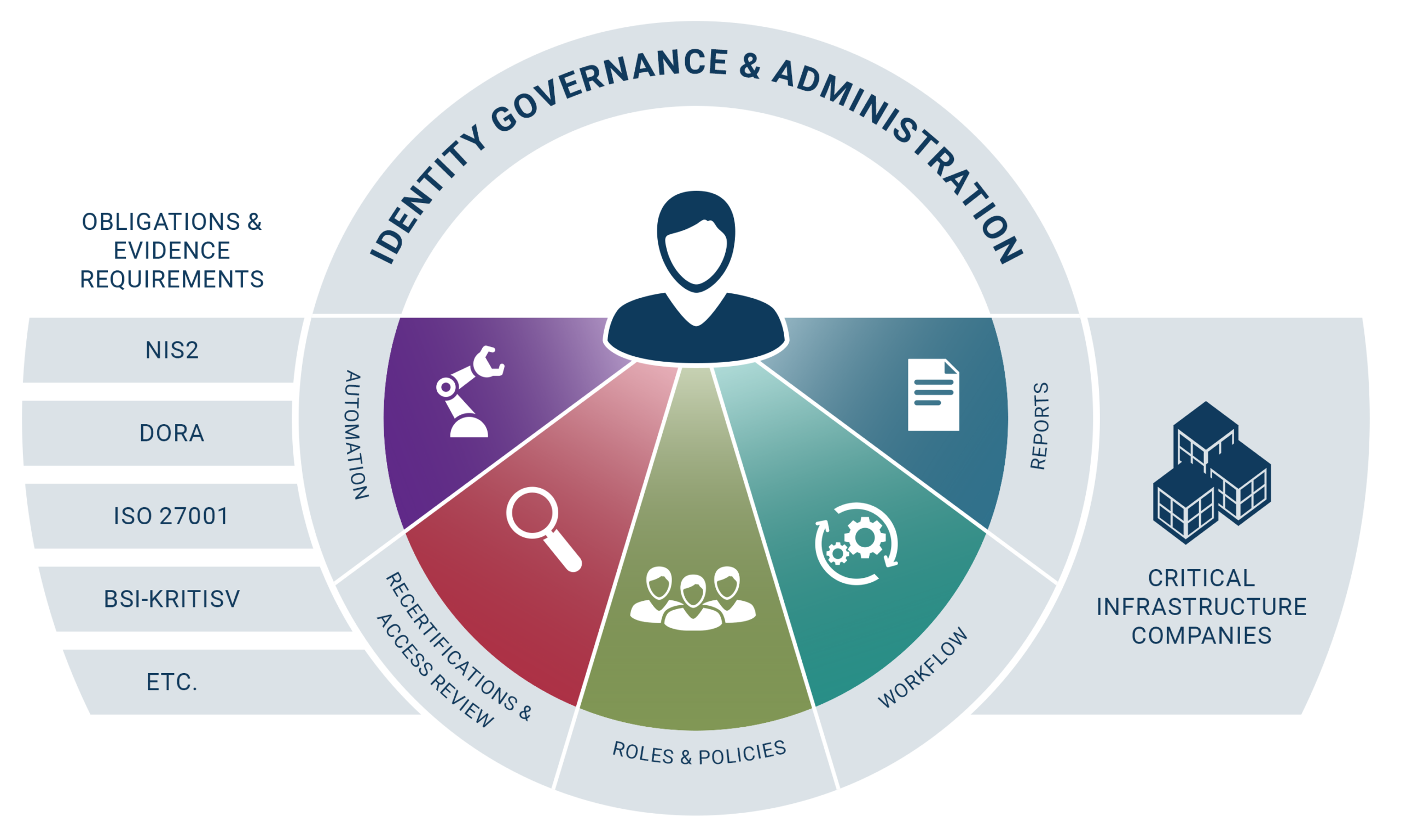

Identity Governance & Administration (IGA) gehört 2026 zu den zentralen Handlungsfeldern der Unternehmenssicherheit. Die zunehmende Komplexität hybrider IT-Landschaften, der Digitalisierungsgrad geschäftskritischer Prozesse und die wachsende Zahl menschlicher wie nicht-menschlicher Identitäten machen ein modernes und auditfähiges Berechtigungsmanagement unverzichtbar. Richtlinien zur Stärkung der digitalen Resilienz wie NIS-2 und DORA verschärfen diese Anforderungen zusätzlich und rücken IGA in den Mittelpunkt von Governance, Risk & Compliance – insbesondere für Betreiber Kritischer Infrastrukturen (KRITIS).

Regulatorischer Druck: NIS-2 verändert die Anforderungen grundlegend

Mit NIS-2 schärft die EU die Erwartungen an die Cybersicherheit deutlich. Die Richtlinie erweitert den Kreis der verpflichteten Unternehmen und verlangt ein systematisches Risikomanagement, strenge Zugriffskontrollen sowie eine klare Verantwortlichkeit der Geschäftsleitung. Identitäts- und Berechtigungsprozesse müssen nachweisbar sicher sein und lückenlos dokumentiert werden. Zusätzlich erhöhen strengere Meldepflichten und erhebliche Bußgelder den Druck auf Unternehmen, ihre Identity-Governance-Prozesse effizient und konform zu gestalten. Für KRITIS-Unternehmen treten diese Anforderungen im Zusammenspiel mit dem BSI-Gesetz, der KRITIS-Verordnung und branchenspezifischen Sicherheitsstandards besonders deutlich zutage.

DORA im Finanzsektor: Digitale Resilienz beginnt bei Identitäten

Der seit Januar 2025 geltende Digital Operational Resilience Act (DORA) verfolgt ein ähnliches Ziel – allerdings für Banken, Versicherer und Finanzdienstleister. DORA betrachtet Identitäten als integralen Bestandteil des ICT-Risikomanagements und fordert klar definierte, getestete und dokumentierte Prozesse zur Steuerung digitaler Resilienz. Besonders kritisch ist der Umgang mit ausgelagerten IT-Dienstleistern und Cloud-Anbietern, deren Rolle in der Identity-Verwaltung zunehmend sicherheitsrelevant wird.

NIS-2 und DORA richten sich an unterschiedliche Branchen, verlangen aber strukturell dasselbe: Eine robuste, automatisierbare und prüfbare Identity Governance über alle Systeme und Dienstleister hinweg.

IGA wird zum Herzstück moderner Identity Security

Der Markt entwickelt sich rasant weiter: IGA wandelt sich vom klassischen Berechtigungswerkzeug hin zum strategischen Rückgrat der Identity Security. Zero-Trust-Modelle gewinnen an Bedeutung, die Identität ersetzt das Netzwerk als primären Sicherheitsperimeter und die Anzahl der nicht-menschlichen Identitäten – etwa IoT-Geräte, APIs oder KI-Agenten – steigt explosionsartig. Unternehmen benötigen klare Rollenmodelle, automatisierte Abläufe und kontinuierliche Kontrollen, um diese Vielfalt sicher zu steuern.

Zugleich verschmelzen IGA, Privileged Access Management (PAM) und Cloud Infrastructure Entitlement Management (CIEM) zunehmend zu ganzheitlichen Plattformen. KI-gestützte Analytics helfen dabei, riskante Berechtigungen, untypische Zugriffe oder veraltete Rollen frühzeitig zu erkennen.

Automatisierung als Schlüssel für Compliance und Effizienz

Um die steigenden regulatorischen Anforderungen effizient zu erfüllen, führt kein Weg an der Automatisierung von Identity-Lifecycle-Prozessen vorbei. Der Eintritt eines Mitarbeiters, interne Rollenwechsel oder der Austritt – also der gesamte Joiner-Mover-Leaver-Prozess – muss möglichst durchgängig automatisiert sein. Das verhindert Fehler, reduziert manuelle Aufwände und schließt verwaiste Konten konsequent aus. Ergänzend gewinnen Self-Service-Portale an Bedeutung, da sie Fachbereichen ermöglichen, Berechtigungen schnell und strukturiert zu beantragen oder einzusehen. Rezertifizierungen werden automatisiert angestoßen und revisionssicher dokumentiert, wodurch Audits effizient ablaufen und Prüfanforderungen von BSI oder Aufsichtsbehörden erfüllt werden können. Standardschnittstellen, Templates und Best-Practice-Rollenmodelle verkürzen zudem Implementierungszeiten – ein wichtiger Faktor für komplexe KRITIS-Umgebungen.

KRITIS unter Druck: Angriffe, Audits und gesteigerte Managementverantwortung

Die kommenden Jahre werden für KRITIS-Betreiber besonders anspruchsvoll. Die Bedrohungslage verschärft sich kontinuierlich – sowohl in der klassischen IT als auch in der Operational Technology (OT). Angriffe auf Versorgungsunternehmen, Wasserwerke oder Energieinfrastrukturen nehmen zu und werden professioneller. Gleichzeitig intensivieren Aufsicht und Prüfinstanzen ihre Kontrollen: Freigabeprozesse, Berechtigungssysteme, Rezertifizierungen und die Reaktionsfähigkeit bei sicherheitskritischen Ereignissen geraten stärker in den Fokus. Geschäftsleitungen stehen persönlich in der Verantwortung, die Wirksamkeit identitätsbezogener Sicherheitsmaßnahmen sicherzustellen. Unternehmen müssen deshalb ihre Reifegrade analysieren, Insellösungen konsolidieren und ein integriertes Identity-Security-Ökosystem etablieren, das IAM, IGA, PAM und Cloud-Sicherheit vereint.

OEDIV SecuSys: Branchenkompetenz und technische Exzellenz

In diesem anspruchsvollen Umfeld spielt die Wahl eines geeigneten Partners eine zentrale Rolle. Die OEDIV SecuSys GmbH bringt über zwei Jahrzehnte Erfahrung im Identity & Access Management und verfügt auch im KRITIS-Segment über tiefes Fach- und Branchenwissen.

Fazit: 2026 wird zum Schlüsseljahr für Identity Governance

2026 markiert einen Wendepunkt für Unternehmen, die sich ernsthaft mit Identity Governance auseinandersetzen müssen.

Wer jetzt moderne, automatisierte und strategisch verankerte IGA-Strukturen etabliert, schafft die Grundlage für digitale Resilienz, höhere Sicherheit und langfristige Compliance. Für KRITIS-Unternehmen ist dies gleichbedeutend mit dem Erhalt ihrer Funktionsfähigkeit und regulatorischen Konformität.

Kontakt:

Waldemar Ahrend-Reimche

Geschäftsführer,

OEDIV SecuSys GmbH, Rostock

Patrick Piotrowski

Senior Business Consultant IAM

und Sales Representative,

OEDIV SecuSys GmbH, Rostock

Mit einem branchenerfahrenen Partner wie der OEDIV SecuSys können Unternehmen diese Herausforderungen nicht nur meistern, sondern Identity Governance als strategischen Vorteil für die Zukunft nutzen.